Politiques de sécurité

Niveau des applications et sécurité des fonctionnalités

Il convient de prendre en compte suffisamment tôt la question de la sécurité de l’application ; par exemple au cours de la phase de préparation de votre projet, avant même de commencer à générer et configurer l’application. Pour protéger votre application des hackers et éviter les accès et utilisations non autorisés, vous devez gérer deux types de sécurités : la sécurité de l’application et la sécurité des fonctionnalités.

Sécurité de l’application

La sécurité de l’application se concentre sur la protection de l’application contre les utilisateurs externes et non autorisés. Par exemple, avec la sécurité de l’application, vous :

- réduisez le risque que des utilisateurs non autorisés accèdent à votre application ou en dérobent des données ;

- identifiez les utilisateurs autorisés qui ont besoin d’un accès à l’application ;

- créez des politiques de mot de passe et d’authentification.

La sécurité de l’application tient compte de tous les moyens par lesquels vous pouvez protéger l’application, comme le recours à des outils de sécurité tiers ou l’activation de l’authentification multifactorielle. Son objectif est d’empêcher les utilisateurs non autorisés d’accéder à votre application ou d’en consulter les données.

Sécurité des fonctionnalités

La sécurité des fonctionnalités se concentre sur le contenu de l’application, en déterminant les types de dossier, les fonctionnalités et les données auxquels les utilisateurs autorisés peuvent accéder ou non. Par exemple, avec la sécurité des fonctionnalités, vous :

- configurez des rôles de sécurité pour les personas identifiés dans chaque type de dossier de sorte que les utilisateurs autorisés puissent accéder aux fonctionnalités de l’application dont ils ont besoin ;

- évitez que les utilisateurs voient les fonctionnalités ou accèdent aux données qui ne les concernent pas ;

- concevez le contrôle d'accès basé sur les rôles (RBAC) et le contrôle d'accès basé sur les attributs (ABAC).

Note: Pour passer en revue la configuration des utilisateurs et des rôles, consultez Inviter des utilisateurs à utiliser une application.

Par exemple, dans une application de traitement des salaires, le responsable métier souhaite que chaque manager puisse consulter l’historique de ses subordonnés directs, mais pas celui de ses homologues ou d’autres membres du personnel. De plus, aucun manager ne doit pouvoir modifier le salaire des employés. Toutefois, le responsable du traitement des salaires et le directeur financier peuvent voir l’historique de paie de tous les employés et mettre à jour les salaires. Lors de la documentation de la story du responsable, déterminez les fonctionnalités de paie auxquelles le responsable peut et ne peut pas accéder.

Note: Nous recommandons aux membres des équipes du SSA et du LSA d’identifier les besoins en sécurité au cours de la phase Découverte (Sales) d’un projet et de les documenter au cours de la phase Conception. Pour en savoir plus sur les phases de la méthodologie Pega Express, consultez la rubriques Pega Community intitulée Pega Express Delivery.

Configurer la sécurité de l’application sur Pega Platform

Pour limiter l’accès non autorisé à vos applications, vous pouvez notamment configurer les paramètres de l’onglet Security Policies de la page d’accueil Authentication dans App Studio. Dans Dev Studio, ouvrez le menu et sélectionnez Org & Security > Authentication > Security Policies pour afficher et mettre à jour les politiques de sécurité pour l’ensemble du serveur Pega Platform™.

Caution: Les paramètres d’un service d’authentification peuvent remplacer ceux de la page d’accueil Authentication.

Après avoir mis à jour un paramètre, cliquez sur au bas de la page pour enregistrer une mise à jour. Les modifications apportées aux politiques de sécurité deviennent actives dès la soumission du formulaire.

Note: L’application de politiques de sécurité appropriées n’est qu’un aspect de la sécurisation d’une application. Pour obtenir la liste complète des bonnes pratiques en termes de sécurité, consultez le module Security Checklist awareness et la Security Checklist pour le déploiement de Pega Platform.

Politiques fréquemment requises

Les paramètres de la section de l’onglet Security Policies vous permettent d’implémenter des politiques pour assurer la sureté du mot de passe, limiter le nombre possible d’erreurs d’authentification et définir des niveaux de journalisation des tentatives de connexion. La section est divisée en quatre parties.

- Password policies pour gérer les niveaux de sécurité des mots de passe d’utilisateur.

- CAPTCHA policies pour déterminer si une personne a bien entré le mot de passe.

- Lockout policies pour définir le comportement du système lorsque des utilisateurs saisissent un mot de passe incorrect.

- Audit policy pour déterminer la quantité de détails inscrits dans le journal du système pour un problème de sécurité.

Autres politiques

Les paramètres de la section de l’onglet Security Policies vous permettent d’implémenter l’authentification multifactorielle et de désactiver l’accès pour les comptes utilisateurs inutilisés.

Tip: Pour une explication détaillée des paramètres de chaque type de politique, y compris les valeurs minimales et maximales autorisées, consultez la rubrique d’aide Paramètres des politiques de sécurité.

Politiques de mot de passe

Utilisez la section Password policies pour personnaliser les exigences relatives à la longueur, à la complexité et à la prévisibilité des mots de passe.

Caution: Contrairement à la longueur et à la complexité, qui peuvent être bien gérées au moyen des politiques de la présente section, la prévisibilité dépend du bon jugement des utilisateurs.

Dans l’image suivante, cliquez sur les icônes + pour en savoir plus sur les paramètres disponibles.

Politiques CAPTCHA et politiques de verrouillage

Pour arrêter ou ralentir une attaque par force brute, limitez le nombre de tentatives de connexion infructueuses. Par exemple, vous pouvez exiger qu’après une troisième tentative infructueuse, d’autres tentatives soient bloquées pendant 15 minutes. Les CAPTCHA et les verrouillages sont deux approches pour limiter les utilisateurs après trop de suppositions erronées.

Politiques CAPTCHA

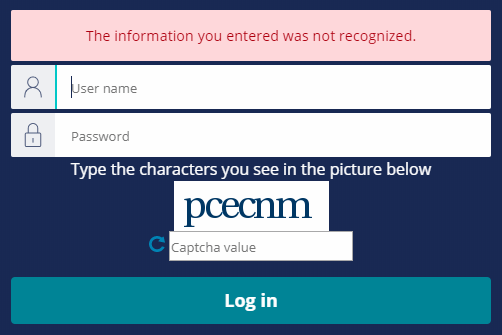

Un CAPTCHA est un test défi-réponse qui sert à déterminer si les utilisateurs sont humains. Ce défi présente généralement aux utilisateurs une ou plusieurs images et leur demande d’identifier un détail spécifique. Par exemple, un CAPTCHA peut présenter une image d’une séquence de lettres et de chiffres, que les utilisateurs doivent saisir dans un champ de texte. L’image peut étirer ou incliner les caractères pour augmenter la difficulté à les lire à l’aide de techniques automatisées de reconnaissance de caractères. L’image suivante montre Pega Platform invitant un utilisateur à répondre à un CAPTCHA.

Utilisez la section CAPTCHA policies pour activer et configurer un CAPTCHA afin de vérifier les tentatives de connexion. Lorsque cette option est activée, vous pouvez :

- Choisir entre l’implémentation par défaut ou une implémentation personnalisée.

- Activer l’utilisation d’un CAPTCHA lors de la connexion initiale.

- Définir la probabilité que les utilisateurs reçoivent un CAPTCHA après un échec de connexion.

Politiques de verrouillage

Les verrouillages imposent une période d’attente après que les utilisateurs ont effectué un certain nombre de tentatives de connexion infructueuses pour empêcher une autre tentative de connexion jusqu’à la fin de la période d’attente. Le verrouillage peut ralentir ou empêcher une attaque par force brute.

Utilisez la section Lockout policies pour personnaliser la durée pendant laquelle les utilisateurs devront attendre après l’échec d’une tentative de connexion. Les options indiquées dépendent de l’activation ou de la désactivation de la politique de verrouillage. Lorsqu’une pénalité de verrouillage est activée, vous pouvez :

- Définir une valeur de seuil pour les tentatives de connexion échouées.

- Définir la période initiale de pénalité de verrouillage, en secondes. Les échecs de connexion répétés augmentent automatiquement la période de pénalité.

- Tenir un journal des échecs de connexion pendant un nombre de minutes déterminé.

Lorsqu’une politique de verrouillage est désactivée, vous pouvez :

- Définir le nombre de tentatives de connexion rejetées avant qu’un compte soit verrouillé.

- Définir la durée en minutes pendant laquelle le compte de l’utilisateur est verrouillé.

Au centre de l’image suivante, faites glisser la ligne verticale pour comparer les politiques de verrouillage activées et désactivées.

Politique d’audit

Utilisez la section Audit policy pour personnaliser le niveau de détail capturé pour les tentatives de connexion. Pour enregistrer les échecs de connexion uniquement, définissez le niveau de journalisation sur Basic. Pour enregistrer les tentatives infructueuses et réussies, définissez le niveau de journalisation sur Advanced.

Menez une réflexion sur la politique d’audit de votre scénario de traitement des salaires. Le responsable métier peut souhaiter auditer les modifications apportées par un responsable du traitement des salaires au salaire d’un employé pour s’assurer que les augmentations sont bien validées.

Politiques d’authentification à facteurs multiples

Les mots de passe sont un moyen d’authentifier les utilisateurs. Pour accroître la sécurité, activez l’authentification multifactorielle pour authentifier les utilisateurs. Avec l’authentification multifactorielle, les utilisateurs n’obtiennent l’accès qu’après avoir fourni plusieurs facteurs, ou éléments de preuve, pour confirmer leur identité.

- Connaissance - Quelque chose que seuls les utilisateurs savent, comme un mot de passe

- Possession - Quelque chose dont seuls les utilisateurs disposent, comme un appareil mobile

- Inhérence - Quelque chose qui représente une caractéristique des utilisateurs, comme leur emplacement

Note: Avec l’authentification à deux facteurs, qui est un sous-ensemble de l’authentification multifactorielle, les utilisateurs fournissent deux éléments de preuve à la connexion.

Pega Platform fournit une fonctionnalité d’authentification multifactorielle par défaut qui envoie un mot de passe unique aux utilisateurs par e-mail ou SMS. Pour achever le processus de connexion, les utilisateurs doivent saisir le mot de passe à usage unique dans le délai imparti. Utilisez la section Multi-factor authentication policies (using one-time password) pour configurer les paramètres de ce mot de passe à usage unique.

Dans l’image suivante, cliquez sur les icônes + pour en savoir plus sur les paramètres d’authentification multifactorielle.

Politique de désactivation de l’opérateur

Utilisez la section Operator disablement policy pour désactiver automatiquement l’accès pour les utilisateurs inactifs pendant le nombre de jours spécifié. Pour empêcher le système de désactiver l’accès des utilisateurs qui en ont besoin, ajoutez l’ID opérateur de l’utilisateur à la liste Exclusion list of operator IDs.

Cette mesure peut être utile si le contributeur d’une communauté n’a pas ajouté de contenu à un site Wordpress depuis plus d’un an ou si un employé en congé maladie n’a pas accédé le portail de formation en tant qu’administrateur depuis plus de 90 jours. Autre exemple : l’ID d’une directrice financière ne doit pas être désactivé, même si elle n’accède au système que lors de l’audit de fin d’année.

Note: Déterminez quels utilisateurs doivent garder leur accès, même s’ils ne se servent que rarement du système.

Vérifiez vos connaissances avec l’interaction suivante.

Vérifiez vos connaissances avec l’interaction suivante.

If you are having problems with your training, please review the Pega Academy Support FAQs.

Want to help us improve this content?