Pega Web Mashup認証

Pega Web Mashupを使用すると、Pegaアプリケーションを他のウェブアプリケーションに埋め込むことができます。 システムは、アプリケーションマッシュアップを外部のウェブページに表示する前に、ユーザーを認証する必要があります。 SSO設定と同様に、第三者認証モジュールがPega Web Mashupユーザーの認証を管理します。

PegaはPega Web Mashupの設定用にInternet Application Composer (IAC) Authenticationと呼ばれる標準認証サービスを提供しています。 標準のweb.xmlには、この認証サービスインスタンスを参照するIACという名前のサーブレットが含まれています。 インスタンスはデフォルトで標準IACの認証アクティビティを参照します。 他のカスタム認証サービスとは異なり、IAC認証サービスを作成してweb.xmlにその参照を追加する必要はありません。 下図は、サーブレットおよび認証サービスを示しています。

標準IAC認証サービスは、Pega Web Mashupを設計環境で迅速に実装できるように設計されています。 しかし、本番環境で十分なセキュリティーを確保するためには、認証アクティビティを更新する必要があります。

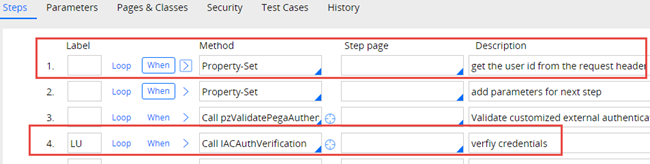

標準IACAuthenticationアクティビティは、HTTPリクエストのカスタムHTTPヘッダーから値を抽出して、認証済みのオペレーターを識別します。 アクティビティは、オペレーターの識別子を使用して、ユーザーがシステム内にいることを確認します。 通常、第三者の認証モジュールは、このオペレーター情報を提供します。 アクティビティのステップ4は、IACAuthVerficationアクティビティがトークンを認証モジュールに返し、モジュールがトークンを生成したことを検証するように設定されています。

注: Pega Mashupを使用していない場合は、web.xmlファイルからIACサーブレットを削除します。

Pega Cloudご利用のお客様は、web.xmlファイルを変更する権限がありません。 必要な変更を実装するには、Pega Cloudサービスにお問い合わせください。

Pega Cloudご利用のお客様は、web.xmlファイルを変更する権限がありません。 必要な変更を実装するには、Pega Cloudサービスにお問い合わせください。

以下のインタラクションで理解度をチェックしてください。

ユーザー認証

ユーザーがマッシュアップアプリケーションにログインすると、IACAuthenticationアクティビティはHTTPリクエストヘッダーの情報を使用して、対応するPega Platform™オペレーターID レコードを識別します。

ユーザーのオペレーターIDレコードが存在しない場合、アクティビティはそのユーザーのレコードを作成します。 アクティビティでは、HTTPリクエストヘッダーの情報を使用して、テンプレートのオペレーターIDまたはmodel operatorをカスタマイズし、ユーザーのオペレーターIDレコードを作成します。

Pega Web Mashupを使用した銀行アプリケーションを一例として見てみましょう。 銀行のデータベースには顧客のログイン情報が含まれていますが、Pegaアプリケーションには新規アプリケーションユーザーのログイン情報がありません。 新しいユーザーがログインすると、システムはゲストIDを作成します。ゲストIDは、関連するユーザー属性を含むモデルユーザーテンプレートに基づいたオペレーターIDです。 このプロセスにより、新しいユーザーはすぐに自分のアプリケーションで作業を始めることができます。 ユーザーはPegaでオペレーターレコードが手動で作成されるのを待つ必要はありません。

IACAuthenticationアクティビティでは、オペレーターIDを作成するためにHTTPリクエストが以下の情報を提供することを要求します。

- pyuseridentifier – オペレーターの識別子

- pyusername – オペレーターの氏名

- pyorganization – オペレーターの組織名

- pyorgdivision – オペレーターの部門名

- pyorgunit – オペレーターの組織単位名

ヘッダー内の組織、部門、組織単位に関する情報は、Pega Platformで適切な組織単位のレコードを識別するために使用されます。 その組織単位に関連するモデルオペレーターは、新しいユーザーのオペレーターIDレコードを作成するためのテンプレートとなります。 識別子と氏名は、ユーザーのオペレーターIDをカスタマイズするために使用されます。

注: ウェブマッシュアップユーザーのオペレーターIDレコードを生成する際は、Pega Platformに保存されているログイン情報ではなく、外部に保存されているログイン情報を使用するようにIACAuthenticationサービスを設定します。

ウェブマッシュアップBroken Access Control

Broken Access control(BAC)とは、エンドユーザーが特権的データや機能に不正にアクセスすることを可能にする、Webアプリケーションにおけるすべてのアクセス制御の問題を指します。 ユーザーは、ユーザー権限を検証しないURLベースのリクエストなどの脆弱性を利用して、アクセス制御チェックを回避することができます。 アプリケーションを保護するために、Pega Web Mashupのリクエストはマッシュアップのチャンネル設定に対して厳密に検証されます。

補足: Pega Platformバージョン8.5以前は、顧客からの未登録および暗号化されていないリクエストはデフォルトではブロックされず、マッシュアップはBAC緩和サポートの一部として保護されていました。Pega Platformバージョン8.5では、チャンネルIDパラメーターのない既存のマッシュアップはロードされず、ユーザーにはアクセス制御の警告が表示されます。 Pega Platform 8.5にアップデートする場合は、新しいマッシュアップを作成し、再デプロイメント用の新しいマッシュアップコードを生成する必要があります。

以下のインタラクションで理解度をチェックしてください。

このトピックは、下記のモジュールにも含まれています。

If you are having problems with your training, please review the Pega Academy Support FAQs.